(管理人)

ネットワーク(特にCisco)が大好きな皆様へCCNA/CCNP/CCIE試験で問われる【お題】をQuiz形式で出題致します。また、本ブログではCiscoさんが無償で提供する【Packet Tracer】や【GNS3】を利用しての簡単なシュミレーションと実際の業務で役立つワンポイントなども織り混ぜながら、皆さんが楽しめるコンテンツ(3分でサクッと読める内容)となります。

本日のお題 :

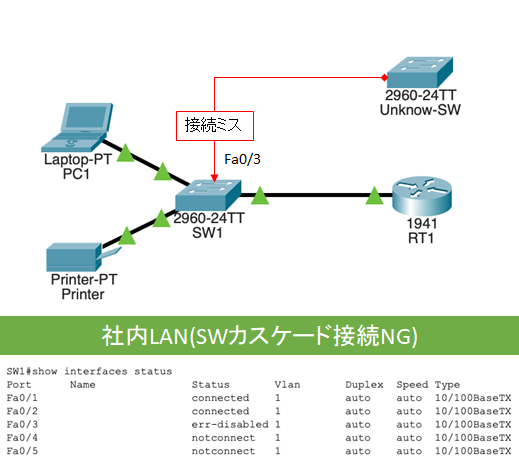

社内LANのL2SW(SW1)に間違って「検証用のUnknow-SW」を接続してしまう方がいました。L2ループ防止とセキュリティ強化を目的に不明なSWが接続された場合は、ポートを「自動的にディセーブル状態」にしたいと考えています。本件の解決策を答えない。(解答を2つ選択)

- A : spanning-tree guard root

- B : spanning-tree bpduguard enable

- C : spanning-tree portfast disable

- D : spanning-tree portfast bpduguard default

SW1 コンフィグ

hostname SW1

!

spanning-tree mode pvst

spanning-tree portfast default

!

interface FastEthernet0/1

!

interface FastEthernet0/2

!

interface FastEthernet0/3

!

line con 0

line vty 0 4

line vty 5 15

!

end

RT1 コンフィグ

hostname RT1

ip dhcp excluded-address 192.168.1.254

ip dhcp pool DHCP

network 192.168.1.0 255.255.255.0

default-router 192.168.1.254

!

interface GigabitEthernet0/0

ip address 192.168.1.254 255.255.255.0

!

line con 0

line aux 0

line vty 0 4

!

end

本日の回答 :

正解は【B と D】になります。

回答のポイントは「L2ループを回避するため、PortFastが設定されているスイッチポートをどのように制御するか?」を正しく理解する必要があります。今回のケースでは、意図しないSWが接続されることをブロックしたいので、スイッチ(つまりBPDUを送信する機器)のBPDUをチェックして、接続ポートを自動的にディセーブル状態=err-disableにするBPDU Guardをセットすることにより要件を満たすことが可能です。(BPDU Guardはグローバル or I/F単位に適応が可能です)

Ciscoの実装となりますが、「Optional Spanning-Tree Features」という考え方があり、BPDU以外にもループを検知するメカニズムが複数実装されております。デフォルトコンフィグにおまじないのように入っている設定も機器リプレースやバージョンアップに備えて、きちんと内容を理解しておくことがおすすめです。

「Portfast + BPDU Guard」の組み合わせは、どのようなNW構成でも鉄板な設定のため、とても身近な内容かと思います。また、検証時には”errdisable recovery”というコマンドで自動的にerr-disableを解除するコマンドも存在しますが、本番のNWにこのコマンドを利用するのはI/Fフラッピングなどを誘発する可能性もあるため、実施しないがおすすめです。面倒ですが、L2NWで一番怖いループをシステムが自動検知した際にはオペレータがその理由も理解した上で手動で復旧されることが一番確実な運用なのかな?と考えています。

おすすめの書籍 :

Cisco人気ブログのご紹介 :

本サイトでは皆様からご質問を受け付けております。ご質問には必ずご回答させていただきますので、まずは本ブログサイトの”お問い合わせ“より、ご連絡をお願い致します。

コメント