(管理人)

ネットワーク(特にCisco)が大好きな皆様へCCNA/CCNP/CCIE試験で問われる【お題】をQuiz形式で出題致します。また、本ブログではCiscoさんが無償で提供する【Packet Tracer】や【GNS3】を利用しての簡単なシュミレーションと実際の業務で役立つワンポイントなども織り混ぜながら、皆さんが楽しめるコンテンツ(3分でサクッと読める内容)となります。

本日のお題 :

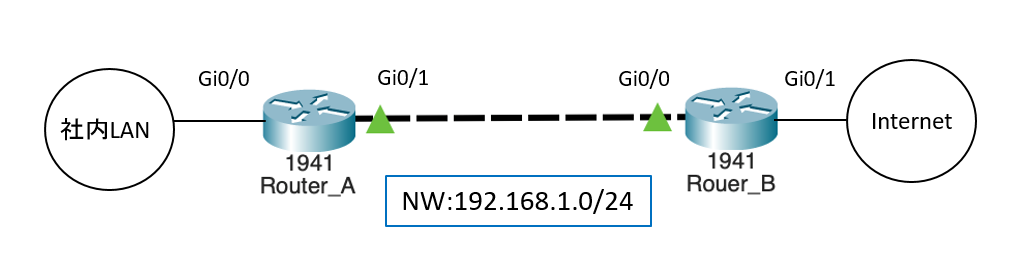

インターネットを経由するIPスプーフィング(偽装)攻撃から社内<>社外システムを守りたい。ACLなど複雑な設定は行わず、シンプルかつ簡単な方法で実現したい。(解決策を答えなさい / 複数回答)

- A : ルータA(Gi0/0)に”uRPF strict mode”を実施する

- B : ルータA(Gi0/1)に”uRPF Loose mode”を実施する

- C : ルータB(Gi0/0)に”uRPF strict mode”を実施する

- D : ルータB(Gi0/1)に”uRPF Loose mode”を実施する

Rouer_A コンフィグ

hostname Router_A

!

interface Loopback1

ip address 1.1.1.1 255.255.255.0

!

interface GigabitEthernet0/0

ip address 192.168.0.1 255.255.255.0

!

interface GigabitEthernet0/1

ip address 192.168.1.1 255.255.255.0

!

router ospf 1

log-adjacency-changes

network 192.168.0.0 0.0.0.255 area 0

network 192.168.1.0 0.0.0.255 area 0

!

line con 0

line aux 0

line vty 0 4

login

!

end

Router_B コンフィグ

hostname Router_B

!

interface Loopback1

ip address 2.2.2.2 255.255.255.0

!

interface GigabitEthernet0/0

ip address 192.168.1.2 255.255.255.0

!

interface GigabitEthernet0/1

ip address 200.0.0.1 255.255.255.0

!

router ospf 1

network 192.168.1.0 0.0.0.255 area 0

default-information originate

!

ip route 0.0.0.0 0.0.0.0 GigabitEthernet0/1

!

line con 0

line aux 0

line vty 0 4

!

end

本日の回答 :

正解は【AとD】になります。

NW構成を確認する限り、「LAN/WAN or IN/OUT」 のどちらに対して、セキュリティ対策をするべきか?がポイントとなります。IPスプーフィング攻撃は送信元アドレスに対してチェックを行いたいので「WAN(インターネット)経由のInbound通信」と「LAN(社内)からWANへのInbound通信」に対して、セキュリティ対策を行うと良さそうです。以下のCofiguration Guideを参考にuRPFは用途に応じて「loose or strict」モードを選択する必要がございます。

外部(インターネット)経由のセキュリティ対策はACLを含めて一般的ですが、LAN(社内)からインターネットへのIPスプーフィング対策は「社内PCがマルウェアに感染など」不正通信の遮断が可能です。uRFP設計のポイントはモード(loose or strict)の仕様をきちんと理解する事と忘れがちなオプションコマンド(デフォルトルートも照合=allow-default)の存在です。CCNP試験でも頻繁に出題されるキーワードとなりますので、仕様と動作については深堀りがオススメです。

おすすめの書籍 :

Cisco人気ブログのご紹介 :

本サイトでは皆様からご質問を受け付けております。ご質問には必ずご回答させていただきますので、まずは本ブログサイトの”お問い合わせ“より、ご連絡をお願い致します。

コメント