(管理人)

ネットワーク(特にCisco)が大好きな皆様へCCNA/CCNP/CCIE試験で問われる【お題】をQuiz形式で出題致します。また、本ブログではCiscoさんが無償で提供する【Packet Tracer】や【GNS3】を利用しての簡単なシュミレーションと実際の業務で役立つワンポイントなども織り混ぜながら、皆さんが楽しめるコンテンツ(3分でサクッと読める内容)となります。

本日のお題 :

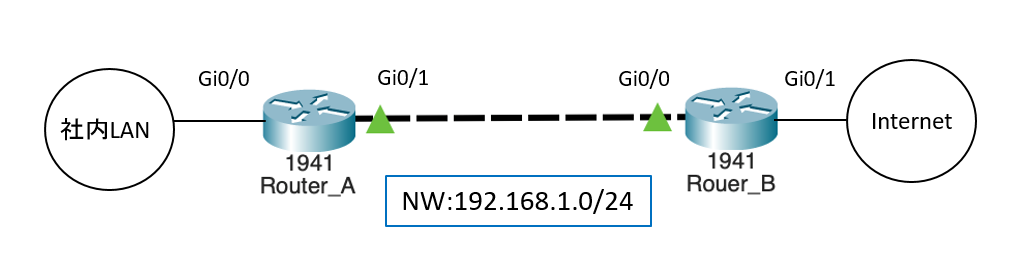

社内LANからクラウド(インターネット)の開発サーバへRDPを行いたい。ルータに最低限のACLを追加しなさい。(複数回答)

access-list 100 permit tcp any host ***開発サーバIP *** eq 3389

access-list 101 permit tcp host ***開発サーバIP *** any established

- A : ルータA(Gi0/0)に”inbound”に ACL=100を適応する

- B : ルータA(Gi0/1)に”inbound”に ACL=101を適応する

- C : ルータB(Gi0/0)に”inbound”に ACL=100を適応する

- D : ルータB(Gi0/1)に”inbound”に ACL=101を適応する

Rouer_A コンフィグ

hostname Router_A

!

interface Loopback1

ip address 1.1.1.1 255.255.255.0

!

interface GigabitEthernet0/0

ip address 192.168.0.1 255.255.255.0

!

interface GigabitEthernet0/1

ip address 192.168.1.1 255.255.255.0

!

router ospf 1

log-adjacency-changes

network 192.168.0.0 0.0.0.255 area 0

network 192.168.1.0 0.0.0.255 area 0

!

line con 0

line aux 0

line vty 0 4

login

!

end

Router_B コンフィグ

hostname Router_B

!

interface Loopback1

ip address 2.2.2.2 255.255.255.0

!

interface GigabitEthernet0/0

ip address 192.168.1.2 255.255.255.0

!

interface GigabitEthernet0/1

ip address 200.0.0.1 255.255.255.0

!

router ospf 1

network 192.168.1.0 0.0.0.255 area 0

default-information originate

!

ip route 0.0.0.0 0.0.0.0 GigabitEthernet0/1

!

line con 0

line aux 0

line vty 0 4

!

end

本日の回答 :

正解は【AとD】になります。

ACLをセットするセオリーはソースアドレスから近い部分にセットするが基本となります。また、今回のケースですと、”establishedオプション“をセットすることにより、社内からクラウド(開発サーバ)へアクセス=戻り通信(ACK)のみ許可することを意図しているので、WAN I/FのInboundにACLを実施します。以下のCofiguration Guideを参考にACLは用途に応じて「Inbound or Outbound」の向きに気をつける必要がございます。

ACLでestablishedオプションを使う場合は通信の向き(社内LANから開発サーバへのアクセスのみ許可)をコントロールしたい場合となります。また、今回のケースでは省略しましたが、ACL100をI/Fに適応するとOSPF通信がダウンしますので、Dynamic Routingなどの設定も配慮して許可設定(ospf any any)もACL追加する必要がござます。CCNA学習で1番最初につまずくのがACLやTCP/IP通信の制御となります。3WAYハンドシェイクなどの動作に自信が無い方は合わせて”マスタリングTCP/IP“なども読んで頂きたいです!(ACLの考え方をマスターできれば、FW製品の理解にも役立ちます)

おすすめの書籍 :

Cisco人気ブログのご紹介 :

本サイトでは皆様からご質問を受け付けております。ご質問には必ずご回答させていただきますので、まずは本ブログサイトの”お問い合わせ“より、ご連絡をお願い致します。

コメント