(管理人)

ネットワーク(特にCisco)が大好きな皆様へCCNA/CCNP/CCIE試験で問われる【お題】をQuiz形式で出題致します。また、本ブログではCiscoさんが無償で提供する【Packet Tracer】【GNS3】【CML Free】を利用しての簡単なシュミレーションと実際の業務で役立つワンポイントなども織り混ぜながら、皆さんが楽しめるコンテンツ(3分でサクッと読める内容)となります。

本日のお題 :

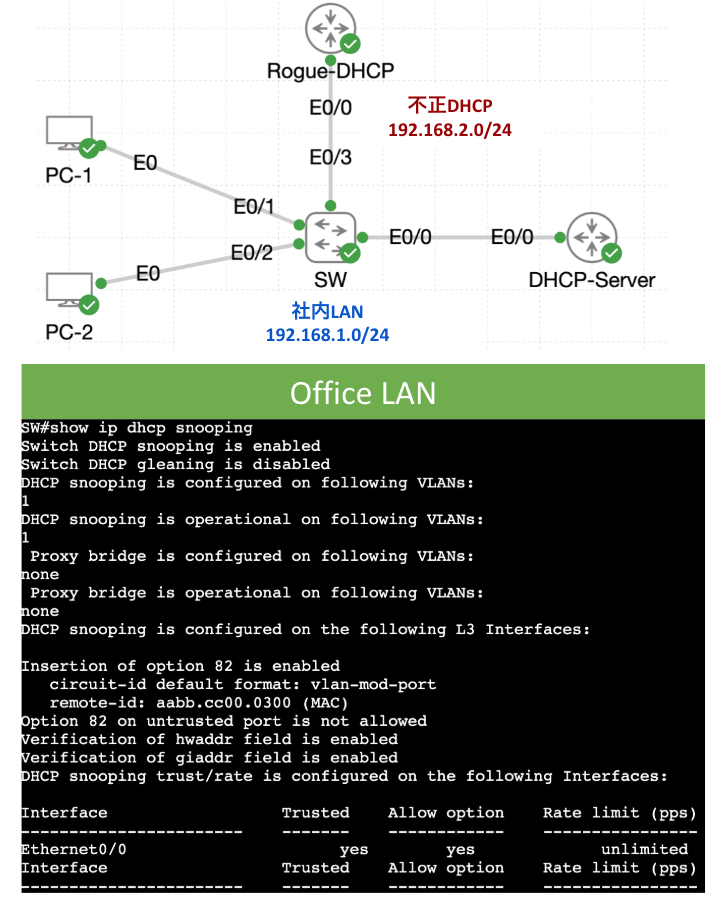

社内NWは下記の構成図通り「DHCPサーバからIPアドレスを取得する設計」となっています。ある日、導入ミスで社内LANに不正なDHCPサーバ(Rogue-DHCP)が設置されてしまい、NW通信ダウンが発生しました。本件を改善/予防する方法としてベストアンサーを1つ答えなさい。

- A : SW(E0/0) : ip dhcp snooping trust

- B : SW(E0/0) : ip dhcp snooping untrust

- C : SW(E0/3) : ip dhcp snooping limit rate

- D : SW(E0/3) : ip dhcp snooping disable

SW コンフィグ

hostname SW

!

ip dhcp snooping vlan 1

ip dhcp snooping

no ip domain lookup

!

spanning-tree mode rapid-post

no spanning-tree vlan 1

!

interface Ethernet0/0

!

interface Ethernet0/1

!

interface Ethernet0/2

!

interface Ethernet0/3

!

line con 0

line aux 0

line vty 0 4

!

end

DHCP-Server コンフィグ

hostname DHCP-Server

!

ip dhcp pool DHCP

network 192.168.1.0 255.255.255.0

default-router 192.168.1.254

dns-server 172.16.1.1 172.16.1.2

!

interface Ethernet0/0

ip address 192.168.1.254 255.255.255.0

!

line con 0

line aux 0

line vty 0 4

!

!

!

!

!

!

!

!

end

本日の回答 :

正解は【A】になります。

回答のポイントは「DHCP Snooping」について正しく理解する必要があります。構成図の “show ip dhcp snooping” を確認する限り、DHCP Snooping が有効化されており、SW(E0/0)ポートが”Trust”としてセットされています。これはSW(E0/0)から接続された通信は「DHCP Snooping = 信頼できるインターフェイスとして、DHCPサーバパケットを許可する」ことを意味しており、コマンドとして SW(E0/0)にDHCP Snooping trustの設定が不足している事がわかります。そのため、今回のケースでは「A」が正解となります。

DHCP スヌーピングとはどんな機能なのか? Cisco公式ドキュメントから引用する限り「Dynamic Host Configuration Protocol(DHCP)スヌーピングは、DHCPトラフィックをチェックして悪意のあるDHCPパケットをブロックするために使用されるセキュリティ機能です。ネットワーク上の信頼できないユーザポートとDHCPサーバポートの間のファイアウォールとして機能し、ネットワーク内の悪意のあるDHCPサーバによるサービス拒否を防ぎます」

「日経NETWORK」でもよく取り上げられる記事として、”IPアドレスをトリガーとした、通信トラブル” は色々な場所で起きています。ほとんどが人為的な設計/設定/設置ミスとなりますが、ちょっとしたミスがシステム全体に波及して、大きな問題となるため、DHCP Snoopingのような機能はしっかりとマスターしておきたいですね。

おすすめの書籍 :

Cisco人気ブログのご紹介 :

本サイトでは皆様からご質問を受け付けております。ご質問には必ずご回答させていただきますので、まずは本ブログサイトの”お問い合わせ“より、ご連絡をお願い致します。

コメント