(管理人)

ネットワーク(特にCisco)が大好きな皆様へCCNA/CCNP/CCIE試験で問われる【お題】をQuiz形式で出題致します。また、本ブログではCiscoさんが無償で提供する【Packet Tracer】や【GNS3】を利用しての簡単なシュミレーションと実際の業務で役立つワンポイントなども織り混ぜながら、皆さんが楽しめるコンテンツ(3分でサクッと読める内容)となります。

本日のお題 :

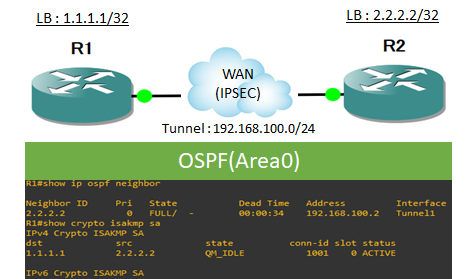

3年前に導入した R1-R2 は IPSec Virtual Tunnel Interface(w/OSPF) にてWAN区間は暗号化通信を行なっています。機器の新規リプレースに伴って、既存コンフィグからルーティング方式は変えず、暗号強度を高めたいと考えています。本件のベストアンサーを答えなさい。

- A : 3DES + MD5

- B : 3DES + SHA

- C : AES + MD5

- D : AES + SHA

R1 コンフィグ

hostname R1

!

crypto isakmp policy 1

encr 3des

hash md5

authentication pre-share

group 2

crypto isakmp key cisco address 2.2.2.2

crypto isakmp keepalive 30

crypto ipsec transform-set IPSEC esp-3des esp-md5-hmac

crypto ipsec profile VTI

set transform-set IPSEC

!

interface Tunnel1

ip address 192.168.100.1 255.255.255.0

tunnel source Loopback1

tunnel destination 2.2.2.2

tunnel mode ipsec ipv4

tunnel protection ipsec profile VTI

!

interface Loopback1

ip address 1.1.1.1 255.255.255.255

!

interface FastEthernet0/0

ip address 192.168.1.1 255.255.255.0

!

router ospf 1

network 192.168.100.0 0.0.0.255 area 0

!

ip route 0.0.0.0 0.0.0.0 192.168.1.2

!

line con 0

line aux 0

line vty 0 4

login

!

end

R2 コンフィグ

hostname R2

!

crypto isakmp policy 1

encr 3des

hash md5

authentication pre-share

group 2

crypto isakmp key cisco address 1.1.1.1

crypto isakmp keepalive 30

crypto ipsec transform-set IPSEC esp-3des esp-md5-hmac

crypto ipsec profile VTI

set transform-set IPSEC

!

interface Tunnel1

ip address 192.168.100.2 255.255.255.0

tunnel source Loopback1

tunnel destination 1.1.1.1

tunnel mode ipsec ipv4

tunnel protection ipsec profile VTI

!

interface Loopback1

ip address 2.2.2.2 255.255.255.255

!

interface FastEthernet0/0

ip address 192.168.1.2 255.255.255.0

!

router ospf 1

network 192.168.100.0 0.0.0.255 area 0

!

ip route 0.0.0.0 0.0.0.0 192.168.1.1

!

line con 0

line aux 0

line vty 0 4

login

!

end

本日の回答 :

正解は【D】になります。

回答のポイントは「暗号強度が高い推奨の通信方式」を正しく理解する必要があります。今回のケースでは、既存ルータは暗号化(3DES)、ハッシュ(MD5)ととても強度が低い通信方式が採用されているため、最新の暗号化方式で「デファクトスタンダード」となった AES と SHA を選択する事がベストアンサーとなります。

暗号化(IPSEC)のNWをデザインする際はそのルータがサポートする最も暗号強度の高いプロトコルを選択することが基本ですが、ルータがそのプロトコルを「ハードウェア処理」可能であることを確認する事がとても重要です。暗号化通信はルータにとってとても負荷がかかる処理であり、ソフトウェア処理ではCPU利用率が高くなり、性能劣化が発生してしまうので注意が必要です。

暗号化(IPSEC)のルータリプレースで気をつける2つ目のポイントは性能テストを事前に実施することです。具体的にはiMixと呼ばれるショートパケットでルータの性能値を測定して、期待されたスループットのデザインとなっているか?を確認する事が多いです。安定したNWをデザインするためには信頼・安全性が高いこともさることながら、性能要件にもきちんと目を向けることが大切です!

おすすめの書籍 :

Cisco人気ブログのご紹介 :

本サイトでは皆様からご質問を受け付けております。ご質問には必ずご回答させていただきますので、まずは本ブログサイトの”お問い合わせ“より、ご連絡をお願い致します。

コメント