(管理人)

ネットワーク(特にCisco)が大好きな皆様へCCNA/CCNP/CCIE試験で問われる【お題】をQuiz形式で出題致します。また、本ブログではCiscoさんが無償で提供する【Packet Tracer】や【GNS3】を利用しての簡単なシュミレーションと実際の業務で役立つワンポイントなども織り混ぜながら、皆さんが楽しめるコンテンツ(3分でサクッと読める内容)となります。

本日のお題 :

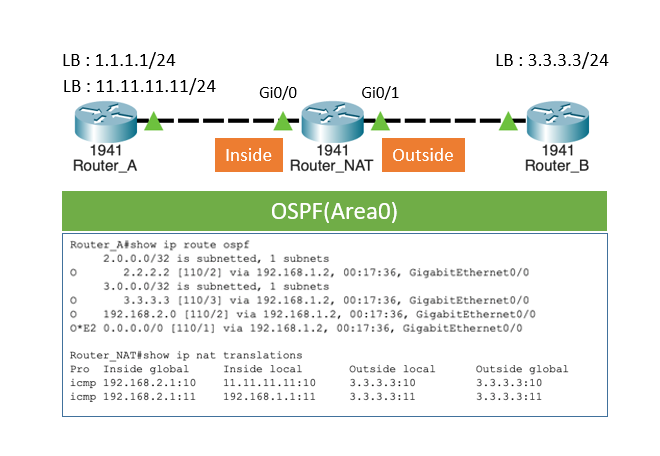

外部NWへの通信制御として LB: 1.1.1.1 -> 3.3.3.3 へのアクセスはNAT対象外、それ以外の全ての通信は【Router_NAT】にてSource NAT(192.168.2.1に変換)させたい。本件の解決策を答えなさい。(解答を1つ選択)

- A : ip nat inside source list 1 interface Gi0/1 overload

- B : ip nat outside source list 1 interface Gi0/1 overload

- C : ip nat inside destination list 1 interface Gi0/1 overload

- D : ip nat outside destination list 1 interface Gi0/1 overload

Router_A コンフィグ

hostname Router_A

!

interface Loopback1

ip address 1.1.1.1 255.255.255.0

!

interface Loopback11

ip address 11.11.11.11 255.255.255.0

!

interface GigabitEthernet0/0

ip address 192.168.1.1 255.255.255.0

!

router ospf 1

log-adjacency-changes

network 1.1.1.1 0.0.0.0 area 0

network 192.168.1.0 0.0.0.255 area 0

!

!

!

!

!

!

!

!

!

line con 0

line aux 0

line vty 0 4

!

end

Router_NAT コンフィグ

hostname Router_NAT

!

interface Loopback1

ip address 2.2.2.2 255.255.255.0

!

interface GigabitEthernet0/0

ip address 192.168.1.2 255.255.255.0

ip nat inside

!

interface GigabitEthernet0/1

ip address 192.168.2.1 255.255.255.0

ip nat outside

!

router ospf 1

log-adjacency-changes

network 2.2.2.2 0.0.0.0 area 0

network 192.168.1.0 0.0.0.255 area 0

network 192.168.2.0 0.0.0.255 area 0

!

ip route 11.11.11.11 255.255.255.255 GigabitEthernet0/0

access-list 1 deny host 1.1.1.1

access-list 1 permit any

!

line con 0

line aux 0

line vty 0 4

!

end

本日の回答 :

正解は【A】になります。

通信用件表がきちんとあればいいのですが、今回は「show ip nat transactions」の内容からNAT設定を追っていきます。NATテーブルを参照する限り、Inside側の全てのソースアドレスが「192.168.2.1」にNATされているので、”ip nat inside source“をセットすればよく、ソースアドレス(1.1.1.1)からの通信はNATしないように access-list でdenyする、それ以外の全ての通信は permit する設計になっていれば、通信用件が満たされそうです。(今回のポイントは、NAT overload = N 対 1 に対してACLを使ってNATする対象を制御する事です!)

NATの概念はとてもシンプルですが、色々なバリエーションがあるのでオクが深い技術です。今回のケースでは、N 対 1 + ACL制御でしたが、1 対 1、N 対 N、複合パターンなどNW構成に応じて複雑になっていくのも特徴の1つとなります。ポイントはInside or Outsideのどちらの通信に対して制御を行いたいのか?対象のアドレス/プロトコルはどのような用件となるのか?などFWを設定するようなイメージで通信リストをまとめながら設計することが、ベストプラクティスとなります。(もちろん、迷ったら実機での検証が最善策であることは間違いありません)

おすすめの書籍 :

Cisco人気ブログのご紹介 :

本サイトでは皆様からご質問を受け付けております。ご質問には必ずご回答させていただきますので、まずは本ブログサイトの”お問い合わせ“より、ご連絡をお願い致します。

コメント