(管理人)

ネットワーク(特にCisco)が大好きな皆様へCCNA/CCNP/CCIE試験で問われる【お題】をQuiz形式で出題致します。また、本ブログではCiscoさんが無償で提供する【Packet Tracer】や【GNS3】を利用しての簡単なシュミレーションと実際の業務で役立つワンポイントなども織り混ぜながら、皆さんが楽しめるコンテンツ(3分でサクッと読める内容)となります。

本日のお題 :

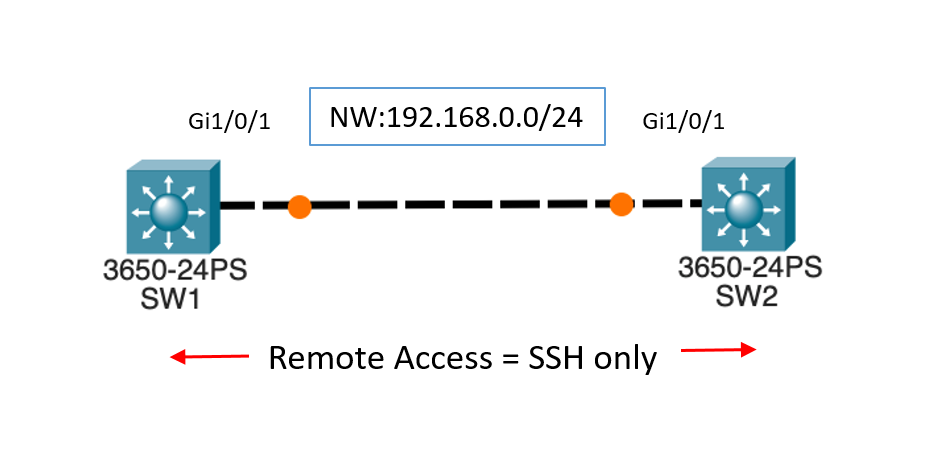

SW1<>2にセキュリティ強化の目的でSSHのみアクセスを許可したいと考えている。コンソールからのリモートアクセスも含め、SSHのみ有効とし、また、アクセスリスト以外の簡単な手法で実現したい。(解決策を答えなさい / 複数選択)

- A : コンソールに”transport output ssh”を設定する

- B : vtyに”transport input ssh”を設定する

- C : コンソールに”transport output none”を設定する

- D : vtyに”access-class”を設定する

SW1コンフィグ

hostname SW1

!

aaa new-model

enable secret 5 $1$mERr$88zQjklJB.VxA/3FJlwtT0

username test password 0 test

!

ip ssh version 2

no ip domain-lookup

ip domain-name test.com

!

interface GigabitEthernet1/0/1

!

interface Vlan1

ip address 192.168.0.1 255.255.255.0

!

line con 0

line aux 0

line vty 0 4

login local

!

end

SW2コンフィグ

hostname SW2

!

aaa new-model

enable secret 5 $1$mERr$88zQjklJB.VxA/3FJlwtT0

username test password 0 test

!

ip ssh version 2

no ip domain-lookup

ip domain-name test.com

!

interface GigabitEthernet1/0/1

!

interface Vlan1

ip address 192.168.0.2 255.255.255.0

!

line con 0

line aux 0

line vty 0 4

login local

!

end

本日の回答 :

正解は【AとB】になります。

現在の設定ではローカル認証でTelnet/SSHのアクセスができてしまうので、以下のCofiguration Guideを参考に「transport input ssh」コマンドを「line vty 0 4」に設定するとTelnetセッションがNGとなりました。ただ、この設定だけだとSWのコンソールからはTelnet/SSH接続がまだできてしまうので、追加で「transport output ssh」コマンドを「line console 0」にセットすることにより、コンソールからOutgoingな通信がSSHだけに絞ることができるので、要件が満たせそうです。(access-classもリモートアクセスを制御する手法の1つですが、設定にはACLが必要です)

「リモートアクセス/認証設定はコンソールから対応する」が基本ですが、設定に慣れてくるとリモートで対応したくなるものです。よくあるトラブル例として、機器のリプレースの際に認証設定がある事に気が付かず、リモートから古いコンフィグを流し込んだ結果、通信断が発生して、DCへダッシュ(オンサイト対応)するNWエンジニアが昔はよくいました。リモートからコンフィグ変更や投入を実施する際は入念なコンフィグレビューを実施するが昨今もデフォルトな状況です。

おすすめの書籍 :

Cisco人気ブログのご紹介 :

本サイトでは皆様からご質問を受け付けております。ご質問には必ずご回答させていただきますので、まずは本ブログサイトの”お問い合わせ“より、ご連絡をお願い致します。

コメント